互联网安全技术的核心,在于理解其运行的基础——互联网协议,并最终服务于数据的保护与安全传输。本文旨在通过具体的协议实例,结合数据服务的视角,梳理一条清晰的学习路径与实践思考。

一、互联网协议实例:安全机制的基石

互联网协议是网络通信的“语言”,其设计中的安全考量是构筑安全防线的第一层。学习时,应重点关注以下几个关键协议实例:

- HTTP/HTTPS协议:这是最直观的对比案例。HTTP在传输过程中数据是明文的,极易被窃听和篡改。而HTTPS在HTTP基础上加入了SSL/TLS协议层,通过非对称加密(如RSA)协商会话密钥,再使用对称加密(如AES)加密实际传输的数据,并辅以数字证书验证服务器身份。这个实例深刻揭示了“加密”和“身份认证”两大核心安全原则。

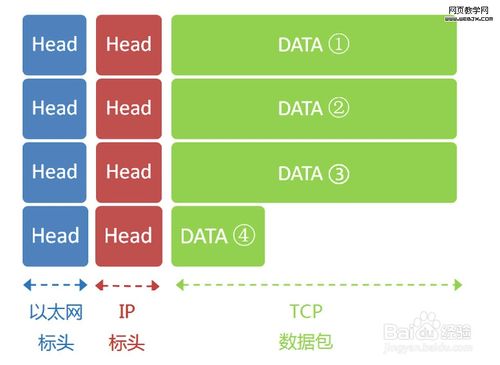

- TCP/IP协议栈的安全隐患与加固:底层协议如IP协议本身缺乏身份验证和加密,从而衍生出IP欺骗、数据包嗅探等攻击。学习IPSec协议簇(包括AH和ESP协议)如何为IP层提供端到端的加密、认证和完整性校验,是理解网络层安全的重要实例。

- DNS协议与安全扩展(DNSSEC):传统的DNS查询使用UDP,响应易被伪造和劫持(DNS欺骗)。DNSSEC通过为DNS数据添加数字签名,确保响应数据的来源真实性和完整性,是保障网络“导航系统”安全的经典实例。

- 无线网络协议(WPA2/WPA3):以Wi-Fi为例,从已被攻破的WEP,到目前主流的WPA2(基于AES-CCMP),再到更安全的WPA3(引入SAE握手协议防离线字典攻击),这个演进过程完整展示了加密算法升级和密钥交换机制强化如何应对具体威胁。

二、互联网数据服务:安全技术的应用场景

理解了协议层面的“点”,需要将其串联到数据服务的“面”上。现代互联网数据服务的安全,是多重协议和技术叠加的综合体现:

- 数据传输服务:这是HTTPS、IPSec、VPN(如基于IPSec或SSL的VPN)等技术的主要舞台。目标是在数据从客户端到服务器、或跨越不同网络的流动过程中,保障其机密性、完整性和可用性。

- 身份认证与访问控制服务:数据服务的前提是“谁可以访问”。这涉及OAuth 2.0、OpenID Connect等授权与认证协议,以及多因素认证(MFA) 技术。它们建立在安全的底层协议之上,管理着数据资源的访问权限。

- 数据存储与隐私保护服务:数据“静止”时同样需要保护。服务端会运用透明数据加密(TDE)、客户端加密等技术。在隐私保护领域,差分隐私、联邦学习等技术的出现,使得在提供数据服务的能尽可能减少用户原始数据的暴露。

- 安全监控与审计服务:这是动态的安全保障。通过分析网络流量(IDS/IPS)、日志(SIEM系统)和应用行为,利用协议特征(如异常的TCP标志位组合、不符合规范的HTTP请求)来发现入侵和异常数据访问,形成安全闭环。

三、学习路径建议:从协议到服务的实践融合

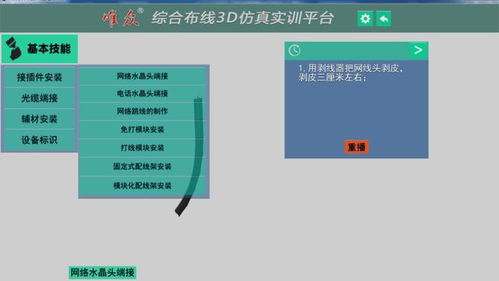

- 抓包分析:使用Wireshark等工具,亲自捕获并分析HTTP与HTTPS流量、DNS查询响应,直观感受加密前后数据的差异,理解协议字段。

- 实验环境搭建:在虚拟机中配置启用HTTPS的Web服务器(申请或自签证书)、搭建一个支持WPA2的无线接入点、或配置简单的IPSec VPN通道。动手实践是理解理论的关键。

- 关注漏洞案例:研究如“心脏滴血”(OpenSSL漏洞)、KRACK(WPA2攻击)等著名安全事件,理解它们具体破坏了哪个协议环节的哪种安全假设,从而加深对协议脆弱性的认识。

- 串联思考:在设计或分析一个数据服务(如一个简单的云盘应用)时,有意识地思考:用户登录(认证协议)、数据传输(HTTPS)、文件存储(加密存储)、分享链接(访问控制与临时令牌)等各个环节,分别运用了哪些底层安全协议和技术。

****

互联网安全技术的学习,是一个从微观协议机制到宏观服务架构的立体过程。协议是精确的语法和规则,数据服务是生动的对话和应用。唯有将两者结合,既知其然(协议如何工作),亦知其所以然(为何这样设计以保护服务),方能构建起扎实且实用的互联网安全知识体系,并在不断演进的威胁面前保持前瞻性。